Se você já se perguntou como é que o óculos do Google funciona, vale a…

Descubra como o ex-dono da conta @N do Twitter sofreu um ataque que culminou na perda da arroba e na descoberta de falhas de segurança no PayPal e no GoDaddy.

Por Matheus Gonçalves

Vou contar aqui pra vocês o que se passou com Naoki Hiroshima, criador do Cocoyon, e desenvolvedor do Echofon.

Hiroshima era dono da conta do Twitter @N. Sim, apenas @N, uma letra, algo simples e desejado por muita gente, a ponto de chegarem a oferecer US$ 50 mil pela arroba.

Mas não só isso, segundo o que o cara explica, ele vivia recebendo instruções de reset de senha em seu email, o que é um claro indicativo de que alguém está tentando roubar sua conta.

Só que, depois de muito tempo resistindo a isso tudo, a ofertas de dinheiro e tentativas de invasão, hoje Hiroshima não possui mais o perfil @N.

Um hacker muito do mal intencionado passou a extorqui-lo, até conseguir o acesso. E vou explicar como foi que isso aconteceu.

No dia 20 de janeiro de 2014, ele recebeu uma mensagem de texto do PayPal durante o almoço, com um código de validação temporário. Ou seja, alguém estava tentando acessar sua conta do serviço de pagamentos online.

Ele ignorou e continuou comendo.

Mais tarde naquele dia, ele checou seu email que estava vinculado ao site pessoal (hospedado no GoDaddy), através do Google Apps. Seguro, certo? Sim, é! Mas há um problema, e já já eu explico.

Em seu inbox o último email recebido era uma mensagem do GoDaddy, com o assunto “Confirmação de mudança de configurações da conta“. E existe um bom motivo pra que este email tenha sido o último:

Ele então fez a primeira coisa que nós faríamos, que seria tentar acessar a própria conta do GoDaddy, mas claro que não foi possível. Ele então ligou para o serviço de hospedagem e explicou a situação. O atendente perguntou os últimos 6 dígitos de seu cartão de crédito, como forma de verificação de autenticidade. Sim, não o CPF, não perguntas de segurança, nada disso. Os 6 dígitos do cartão de crédito.

Ele passou os números, mas obviamente o hacker já tinha trocado essa informação, então Hiroshima não tinha como provar que ele era de fato o dono do domínio atacado.

O representante do GoDaddy sugeriu então que ele preenchesse um formulário específico da empresa, passando seus documentos reais. Ele fez, e foi informado que precisaria esperar 48 horas para que a requisição fosse avaliada. Mas tudo bem, afinal isso seria suficiente para provar sua identidade e propriedade da conta, certo?

Então… não.

Muitos sites usam o email como método de verificação. Se seu email está comprometido, um bandido pode facilmente trocar suas senhas em vários outros serviços online. E aí é que está o o problema: ao conseguir acesso ao seu domínio no GoDaddy, o hacker conseguiu o controle do email do cara. Bastou desvincular o email do Google Apps da conta no servidor, ativar o email padrão do provedor e voilá: acesso a todos os emails que passarem a ser enviados para seuemail@seudominio.com. E esse é o xiste.

Bom, a vítima logo percebeu que o alvo do ataque não era seus sites e sim sua conta no Twitter e avisou alguns amigos sobre o ocorrido. Como uma obra do acaso, algum desconhecido mandou uma mensagem em seu Facebook sugerindo trocar o email cadastrado no Twitter. Ele pensou ser o hacker, mas ainda assim, trocou o email. Acho que deve ter sido algo no sentido de psicologia reversa, “Faça isso!”, justamente para você não fazer, mas não sei se essa foi a estratégia ou se foi alguém de fato querendo ajudar.

Acontece que dessa forma o gatuno não poderia ter acesso ao Twitter. Emails diferentes, senhas diferentes.

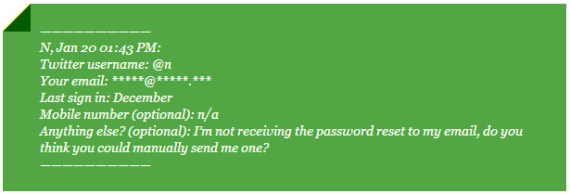

Na sequência ele pôde notar várias tentativas de acesso à senha desta conta, ao receber inúmeros emails de troca de senha do Twitter. Aliás, o hacker chegou até a abrir um pedido no suporte técnico do Twitter, chamado #16134409, veja:

O Twitter pediu mais informações para validar a propriedade da conta, o que fez com que a pessoa desistisse dessa estratégia.

A coisa passou a piorar, quando Hiroshima percebeu que sua conta do Facebook também tinha sido comprometida. E isso foi feito para que o hacker pudesse passar a barganhar com ele. Vários de seus amigos começaram a perguntar o que é que estava acontecendo com ele, por causa de seu comportamento estranho na rede social.

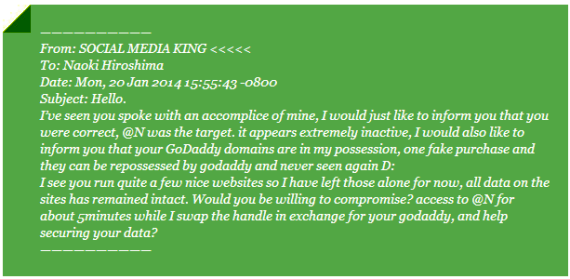

E foi então que o hacker resolveu fazer o primeiro contato direto com Hiroshima, que caiu como uma bomba:

Ou seja, de fato a conta @N do Twitter era o alvo principal do ataque. E o maldito passou a fazer ameaças em relação a dar cabo do site da vítima se ele não topasse liberar a arroba (ui!).

Posteriormente, ele recebeu um balde de água fria, com o seguinte email do GoDaddy:

Mesmo passando todos seus dados e documentos, ele não conseguiu provar sua identidade como dono do domínio. Fuééééééén… 🙁

Sua requisição foi recusada porque ele não é o proprietário atual. Ao que tudo indica, os profissionais da GoDaddy entraram em contato com o atual dono perguntando se eles poderiam trocar a informação na conta. Claro que o hacker disse que não era permitido trocar nada. Há uma certa lógica nisso, já que você pode vender seu site para alguém, e eles precisam impedir que o antigo dono recupere indevidamente seu site, mas creio que deva existir uma forma mais humana de lidar com essa situação, sem que o ônus da culpa seja jogado morbidamente sobre a vítima. Bom, processos.

Um colega do desenvolvedor até conseguiu colocá-lo em contato com um executivo do serviço de hospedagem, mas não deu em nada, infelizmente.

Ainda no mesmo dia, o segundo contato:

Ele então passou a pedir ajuda para conhecidos no Twitter, perguntando quais eram as chances de se recuperar uma conta do Twitter caso alguém assumisse o controle indevidamente. Aliás, vale a lembrança do caso da conta @mat, que passou por algo semelhante por conta de falhas de segurança da Apple e da Amazon.

Bem, com isso em mente, ele decidiu desistir da conta do Twitter para evitar um desastre ainda maior. E pior, um dano irreversível. Trocou então seu username de @N para @N_is_stolen, pela primeira vez desde que tinha sido registrado ainda em 2007. E mandou o seguinte mensagem para o hacker:

E recebeu prontamente a seguinte resposta:

Nossa, como você é bacana hein?! Devolve a senha e ainda se oferece pra ajudar a entender o que foi que aconteceu, que benevolente.

Bom, rapidamente a pessoa registrou o novo @N, e a vítima conseguiu o acesso à conta do GoDaddy.

Tá, mas o que foi que aconteceu, afinal?

Hiroshima aceitou a oferta de explicações – já que isso era o máximo que ele poderia ter por ora – e o hacker respondeu o seguinte:

Em curtas palavras, engenharia social pra conseguir os 4 últimos dígitos do cartão de crédito junto ao sistema porco de atendimento do PayPal e, em seguida, ligar no GoDaddy falando que esqueceu os 6 dígitos finais do cartão de crédito, mas lembrava os últimos 4. Aí o hacker tinha um range relativamente curto de tentativa e erro, de 00 a 09, no caso dele, por causa do dígito verificador.

É de fato bem difícil de escolher o que é que é mais absurdo: o fato de o PayPal ter dado ao hacker os 4 dígitos do cartão de crédito, ou o GoDaddy aceitar isso como verificação de autenticidade. E ele perguntou isso pro meliante, que respondeu:

Ele se passou como um funcionário do PayPal. Mas, bem, acertar os primeiros dois dígitos da sequência de 6 nas ligações do GoDaddy seria complicado, alguém iria desconfiar, certo?

Ele consegui acertar os dois números na PRIMEIRA TENTATIVA, já que a maioria dos atendentes te deixa tentar várias combinações até que você acerte o número. Olha que absurdo! Kevin Mitnick bate palmas.

Certo, e como evitar que esse tipo de coisa aconteça com você?

Quando Hiroshima conseguiu acesso ao GoDaddy novamente, ele voltou a ter controle do email de seu domínio. Ainda assim, ele trocou todos os emails de login de sites como o Twitter, site pessoal e Facebook para um endereço @gmail.com.

Usar o Google Apps como email customizado de seu domínio é bacana e super prático, mas uma vez que seu domínio for roubado, este endereço pessoal pode ser comprometido. E se você estiver usando um email @gmail.com como login das redes sociais, dificilmente um hacker vai conseguir acessá-las.

Aliás, senhora PayPal, dupla autenticação mandou lembranças. Perguntas de segurança também. Isso teria evitado que o ataque tivesse acontecido.

A máxima de que com segurança não se brinca não vale ainda pra várias empresas que deveriam fazer de tudo pra proteger nossos dados. Algumas delas ainda utilizam práticas de verificação de autenticidade arcaicas, como números do seu cartão de crédito!!!!

Pra evitar que isso aconteça com você, deixe claro para as empresas que elas não devem fornecer quaisquer dados por telefone, pra ninguém, e se possível, não deixe seus cartões de crédito armazenados nestes serviços, e jamais exponha seus dados online, por texto ou imagens. Sim, as pessoas fazem isso.

Coisas assim:

Quanto ao Twitter @N, ele continua ativo e pede em sua descrição para que você siga um tal de @Badal_NEWS que claramente é uma conta nociva, por isso não coloquei aqui o link.

Se Hiroshima vai conseguir recuperar seu Twitter @N, só o tempo dirá. Por enquanto ele continua usando o @N_is_Stolen, principalmente para divulgar essa história e evitar que algo semelhante aconteça com mais gente.

E que esse post ajude os nossos leitores também a melhorar a própria segurança online. 🙂

Agora, o que vocês acham do ocorrido? Quem é o principal culpado pelo ataque, na opinião de vocês?

[via Medium]@N, como roubar, Facebook, GoDaddy, Hiroshima, PayPal, Segurança, Senha, Stolen, Twitter

Send this to friend